ترجمه مقاله پیش تصویر در SHA-0 و SHA-1 کاهش دور یافته

نویسنده مقاله:

Christophe De Canniere و Christian Rechberger

چکیده

در این مقاله توابع چکیده ساز SHA-1 و SHA-0 در برابر حملات پیش تصویر مورد سنجش قرار گرفته اند. به منظور بدست آوردن حدود امنیتی این توابع در برابر این نوع حملات، دو تکنیک تحلیل جدید معرفی شده است:

وارونگی تابع فشرده ساز[1]: این ایده با یک پیام غیرقابل گسترش، که منجر به خلاصه[2] مدنظر میشود، شروع شده و سپس این پیام تا جایی که ویژگی پیش تصویر تخریب نشود تصحیح کرده تا معتبر شود.

گرافهای: الگوریتمی براساس تئوری گرافهای تصادفی[3] که حملات پیشتصویر یک تابع فشردهساز[4] را به حملات رو تابع چکیدهساز[5]، با حجم کاری کمتر از نگرش ملاقات در وسط[6]، تبدیل میکند.

با ترکیب این تکنیک ها، میتوان حملات پیش تصویر میانبری را ترتیب داد که تا 45 گام از SHA-1 و 50 گام از SHA-0 (کل گام ها 80 است) قابل اعمال هستند.

1- مقدمه

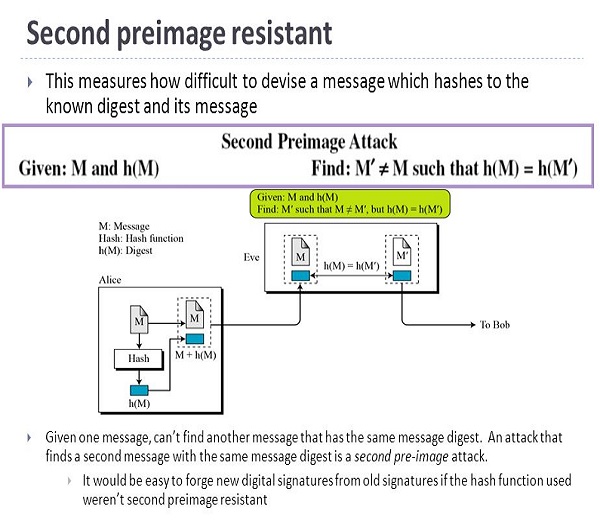

تاکنون اکثر تحقیقات تحلیل رمزنگاری روی توابع چکیده ساز محبوب، متمرکز روی مقاومت در برابر تصادم بوده است که میتوان در تلاش های صورت گرفته به منظور شکستن ویژگی مقاومت در برابر تصادم توابع MD4، MD5، SHA-0 و SHA-1، با استفاده از تحلیلهای تفاضلی، مشاهده کرد. ابزارهایی نیز به منظور بررسی در برابر حملات تفاضلی سازماندهی شده اند که میتوانند مقاومت لازم را مورد سنجش قرار دهند. اما این کافی نیست چون کاربردهای زیادی وجود دارند که مقاومت در برابر پیش تصویر اول و دوم بیش از تصادم اهمیت دارد.

برخی از مهمترین ویژگیهای نتایج بدست آمده: تمام حملات پیش تصویر عمومی شناخته شده، بطور تجربی نیاز به پیش تصویرهای ابتدایی بزرگ [15]، یک پیش تصویر ابتدایی دروغی در یک زیر مجموعه خیلی کوچک از مجموعه تمام پیش تصویرهای ممکن [35]، یا یک خلاصه هدف که با یک روش بسیار خاص ساخته شده باشد [14] دارند.

در این مقاله، مقاومت SHA-0 و SHA-1 در مقابل حملات اختصاصی با تنظیماتی که در آن تنها پیش تصویرهای نسبتاً کوچک اجازه می یابند، و ممکن است پیش تصویر ابتدایی در دسترس نباشد، مورد مطالعه قرار گرفته اند.

یک نمونه کاربرد بسیار معمول توابع چکیده ساز که متکی بر مقاومت در برابر این نوع حملات هستند، پسوردهای چکیده شده[7] میباشد. در این مقاله، از ویژگیهای پراکندگی ضعیف در گذر گام و گسترش پیام برای تقسیم حجم کاری به منظور یافتن یک پیش تصویر بهره برده و تنها یک یا تعداد کمی از بیت ها در زمان معین در نظر گرفته میشوند. به ویژه دو ابزار تحلیل جدید معرفی میشود. ابتدا یک حمله تابع فشرده ساز توسط روش تصحیح پیام های نامعتبر (توصیف شده در قسمت 3) بکار گرفته شده و سپس، الگوریتمی بر پایه تئوری گرافهای تصادفی که حمله پیش تصویر روی تابع فشرده ساز را به حمله روی تابع چکیده ساز تبدیل می کند (قسمت 4) مورد استفاده قرار میگیرد. در قسمت 5 نتایج ترکیب این روشها مورد بحث قرار میگیرند. بر این اساس حملات میانبری تداعی می شوند که 50 گام از 80 گام SHA-0 و 45 گام SHA-1 را مورد حمله قرار می دهند. در ضمیمه (ب) به منظور اثبات این موارد، یک پیشتصویر برای 33 گام تابع فشردهساز SHA-0 و همچنین یک پیش تصویر دوم از یک متن ASCII تحت تابع چکیده ساز SHA-0 کاهش یافته به 31 گام، نشان داده شده است.

تعداد صفحات: 23

دانلود فایل ترجمه شده کامل (هزینه دارد)

[1] Reversing the inversion problem [2] digest [3] Random graphs [4] Compression function [5] Hash function [6] Meet-in-the-middle [7] Hashed passwords